?

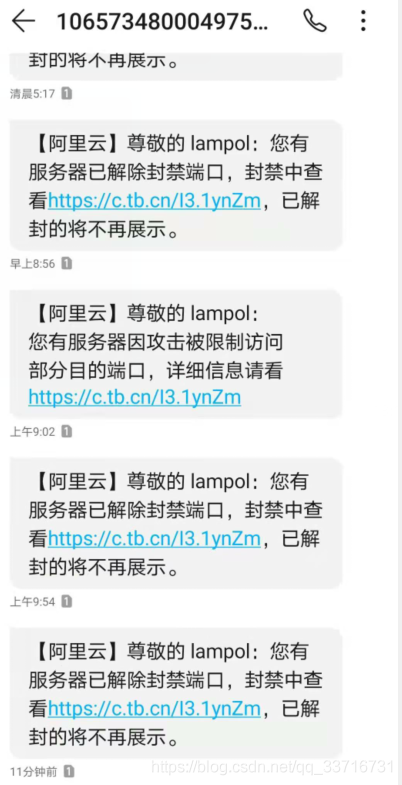

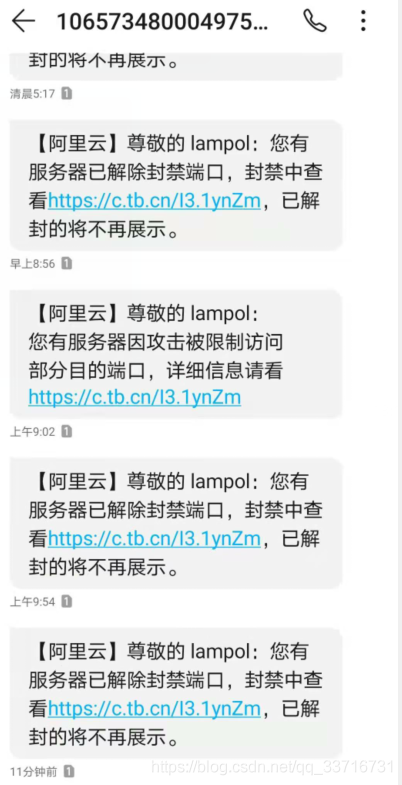

今天突然收到很多阿里云发来的短信,然后去看看网站打不开了 cpu直接干到了90%,然后top一下看看

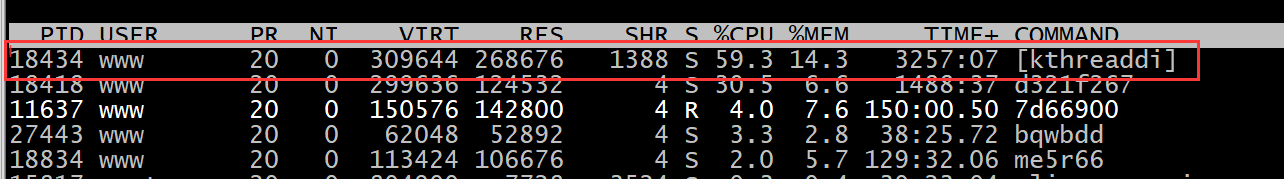

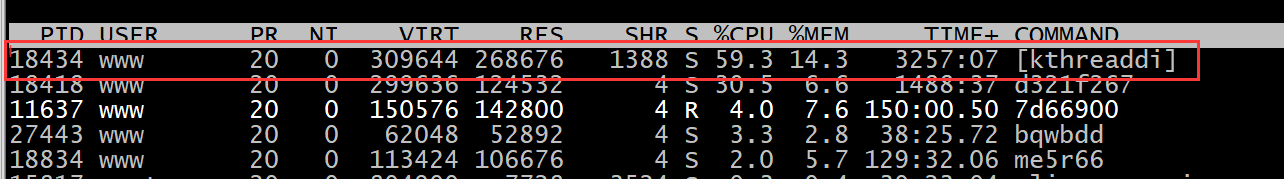

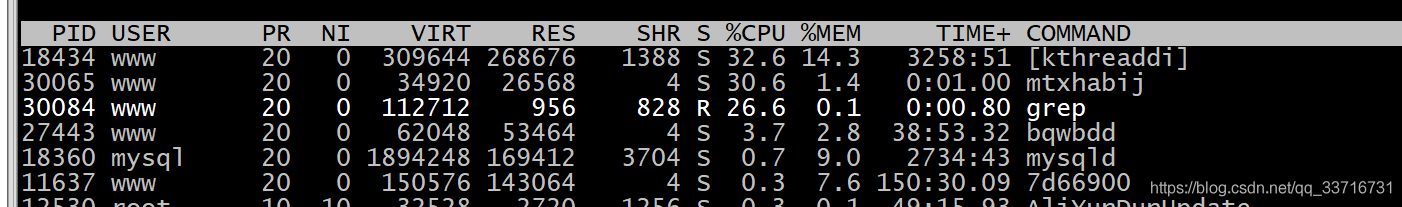

看到 kthreaddi? ??就大体明白了,前几天也有一个阿里云机器,也是有这个进程 但是当时服务器 ?还有一天就过期 ?也没有用,然后就没管。但是今天这个必须要管了。

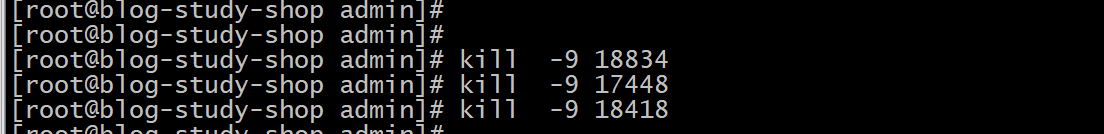

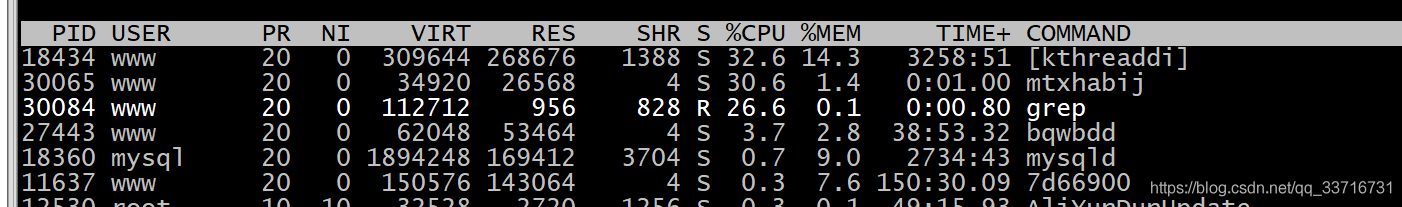

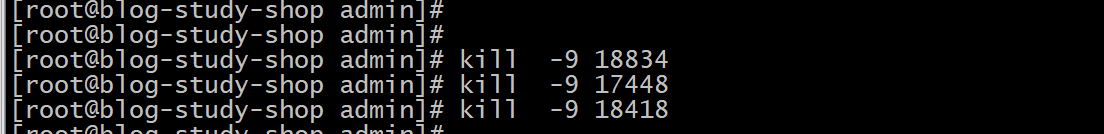

首先第一步 kill一下进程探探路,发现并没有什么卵用,kill掉后马上又会重启,当然了他们也没有那么傻,好不容易能够入侵,怎么可能那么容易解决。

?

先去找找这个东西[kthreaddi],是干什么的?

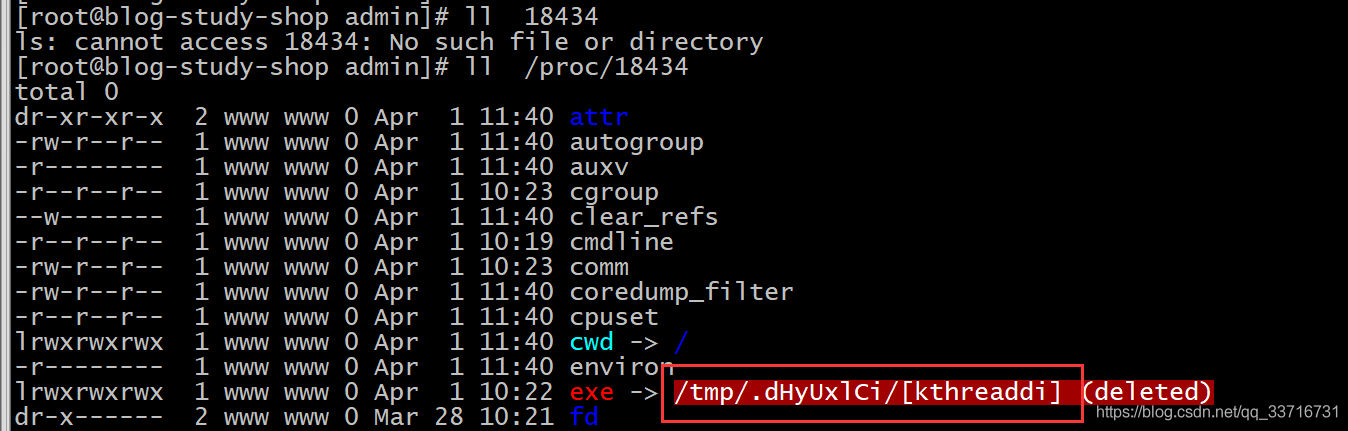

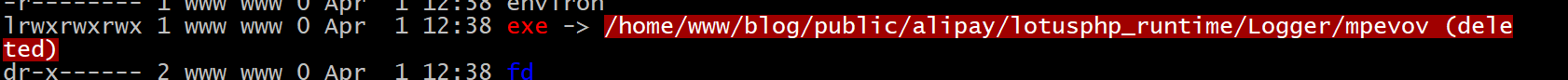

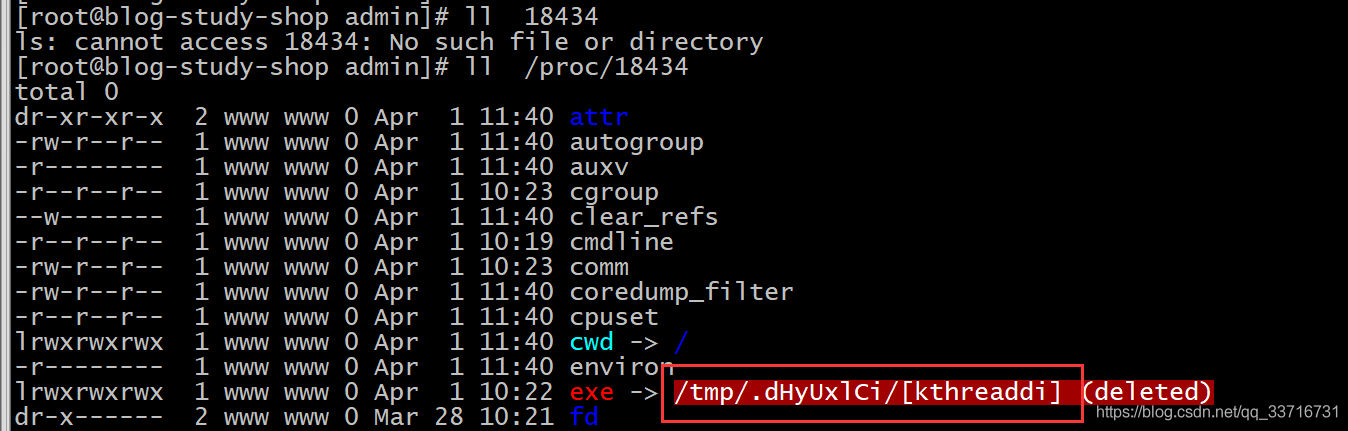

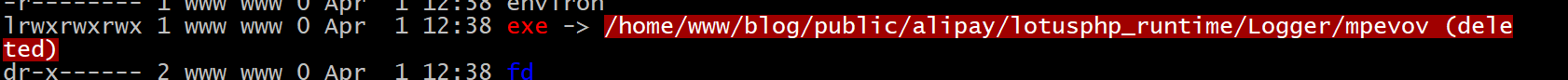

用 ll ?/proc/18434? 看看 哪里运行的

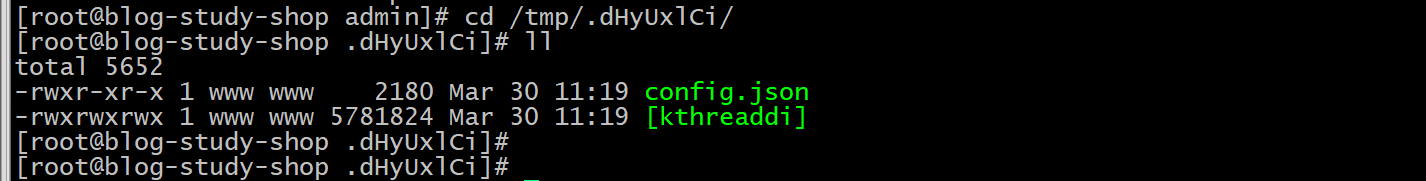

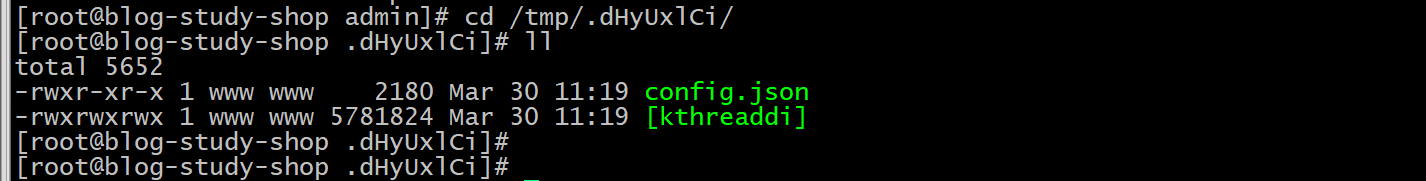

原来在 tmp下面有文章 ?但是好像 deleted? 全看看看 好像有东西 两个文件

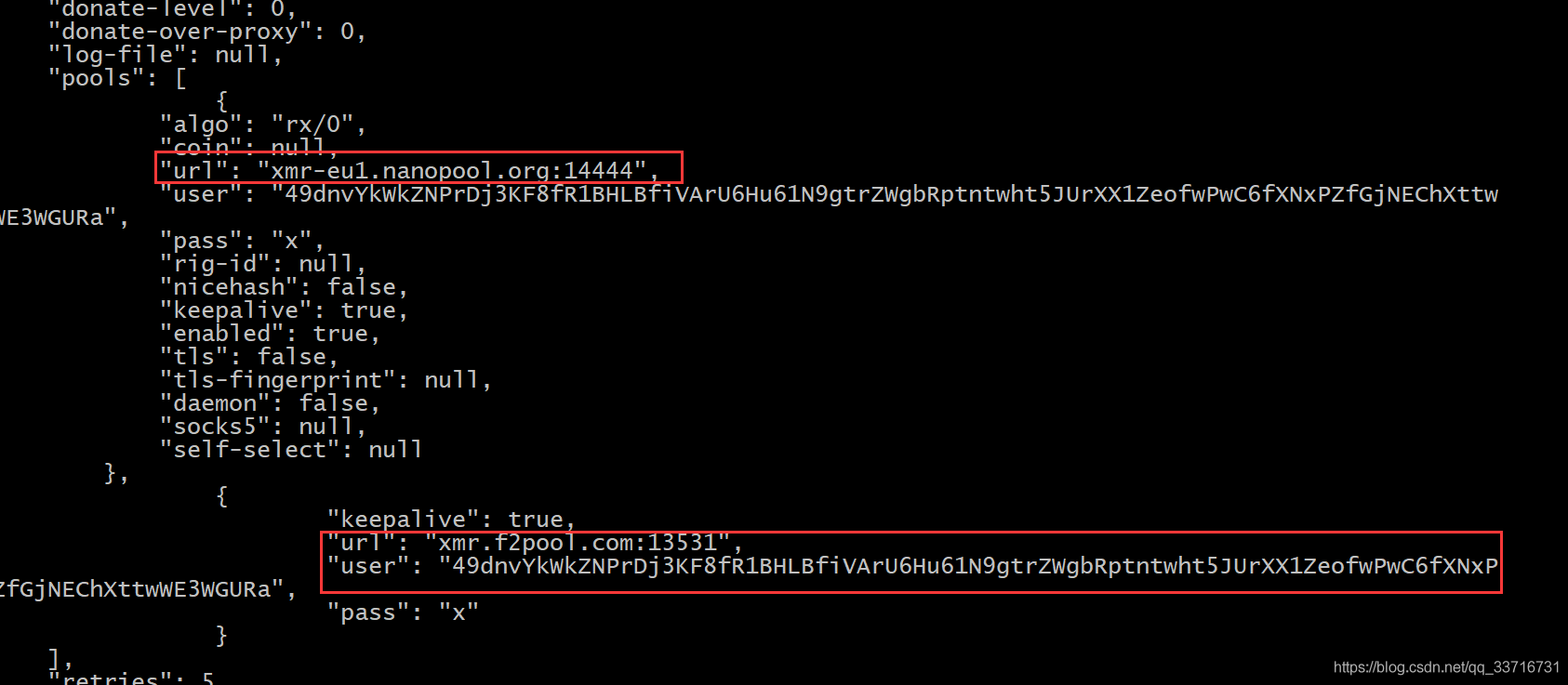

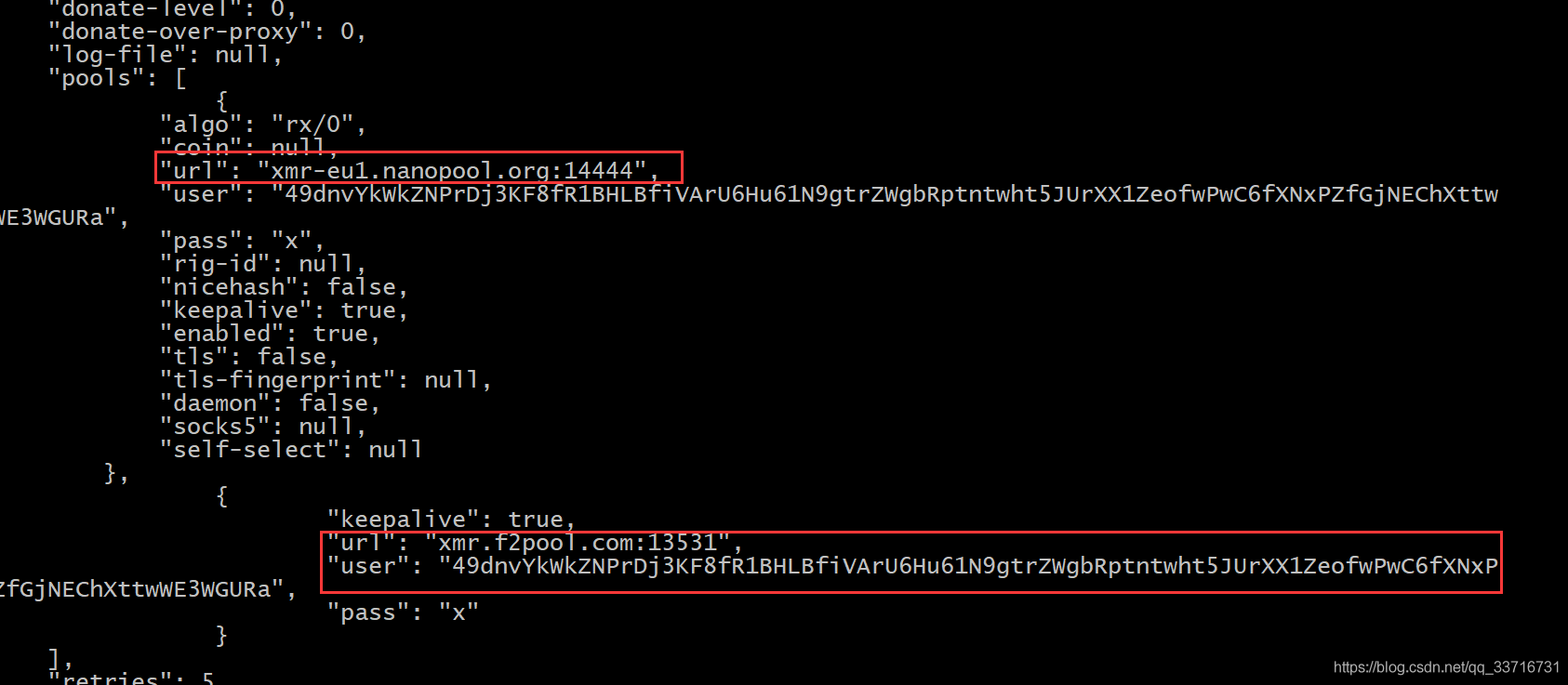

去看看config.json? 里面都是一些配置 ?截取重要部分

xmr-eu1.nanopool.org:14444?? 这个是国外的 没法访问

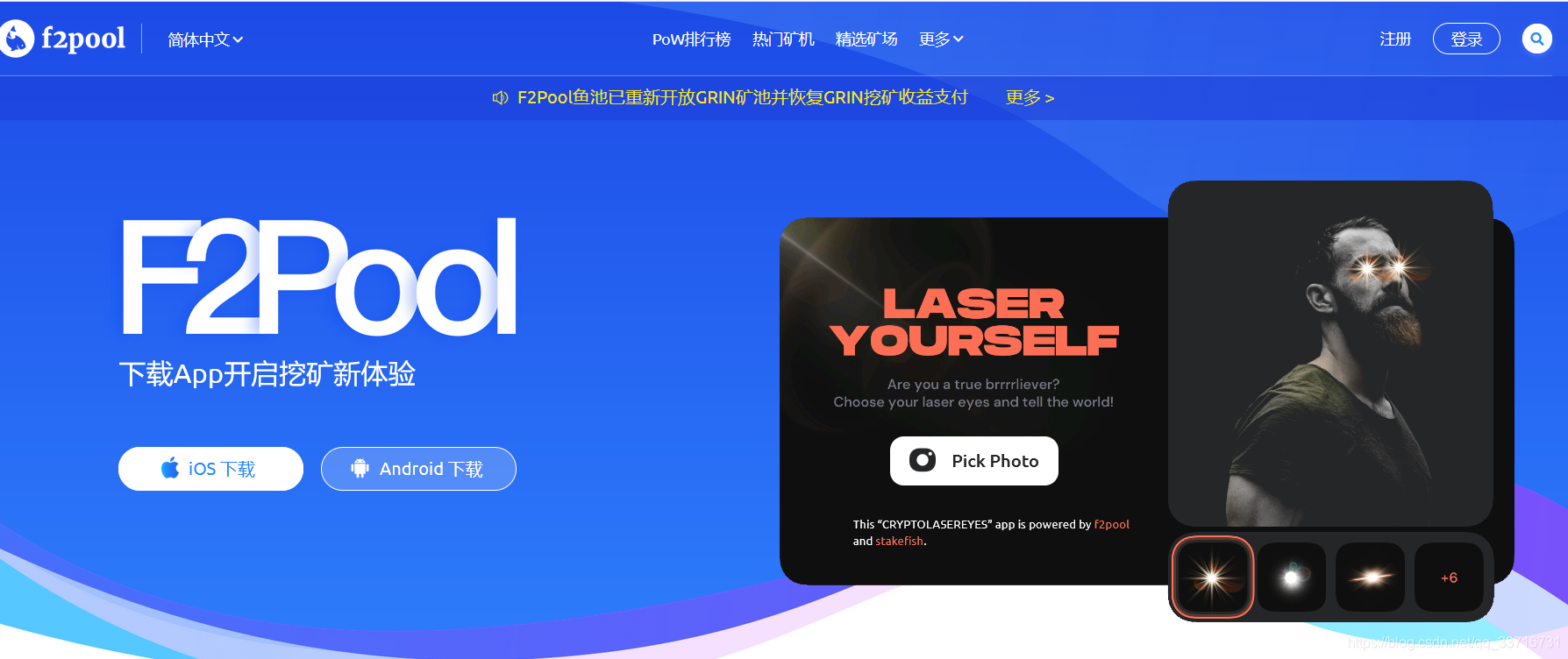

xmr.f2pool.com:13531? 这个是国内的 访问一下

?

然后看到这就明白了,这就是个挖矿程序。好了知道是什么东西了那下面就看看怎么解决问题。

挖矿程序处理最佳实践

https://help.aliyun.com/document_detail/161236.html?spm=a2c4g.11186623.6.739.d8277be2kuFClK

其实这个问题 网上有同学遇到最近,并且貌似最近阿里云的机器有很多被植入了这东西。

网上解决方案:

他们服务器加了定时任务去执行,恶意程序,

其实我服务器里并没有定时任务, 只能说明他们变聪明了,在定时任务里肯定处理一下定时任务就行了,然后在把进程kill掉,应该就能解决问题。但是我这里定时任务并没有,隐蔽性更强,然后我就具体看了一下其他几个恶意进程执行情况

发现了一个共同点,他们都在 /home/www/blog/public/alipay,这个目录下,这个时候基本就知道肯定是我这个目录被写入了代码,但是为了隐蔽性 ,他给deleted掉了。看不到内容。但是问题肯定就知道怎么回事了。

/home/www/blog/public/Alipay 这个文件夹其实是我之前测试支付宝支付接口,为了方便直接放到这里,测试完之后,就忘了处理了,所以可能就让他们写入了东西。

其实这只是他们发现的一个漏洞而已,可能其他同学的问题和我这个不一样,也有可能是root密码被暴力破解,也有可能是其他端口的问题,所以不同服务器的问题可能不一样。

知道问题在哪里了,那就很好解决了,直接把这个给删掉就行了,本来这个代码就没什么用。当然如果是代码不能删,可以把写入权限给去掉。

删完代码之后,然后再把进程一个个的给kill掉,然后再也没看到进程启动。

至此问题解决。

总结与反思:

服务器安全,是一个很严肃的事情,一定要重视这些问题。

测试完不用的代码 要即使的处理掉

服务器的端口 能不开的就不开,能在内网 的就不要在外网

Ssh登录的root密码一定要复杂,最后禁止远程登录

cs