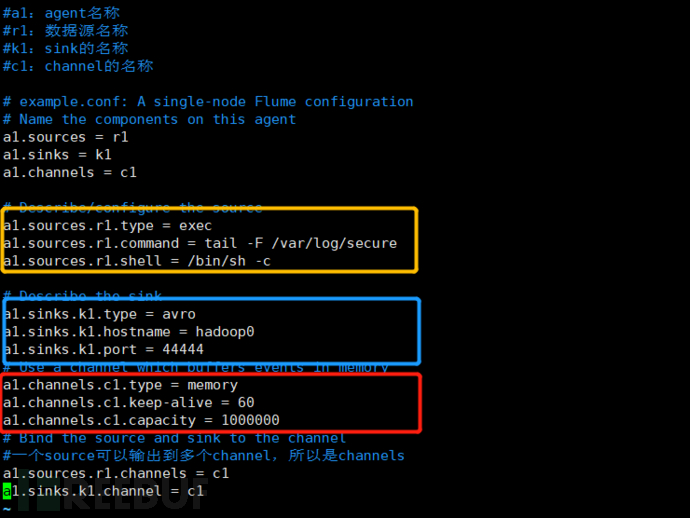

2. observer主机上的flume配置

4. spark streaming配置

#!/usr/bin/python

#coding:utf-8

from pyspark import SparkContext

from pyspark.streaming import StreamingContext

from pyspark.streaming.kafka import KafkaUtils

from collections import Counter

import datetime

import json

#定义保存的文件名

destname="result.json"

#定义读取文件方法

def readjson(file_name):

? ? with open (file_name,"r") as file_obj:

? ? ? ? numbers = json.load(file_obj)

? ? ? ? print "读取json文件:",numbers

? ? ? ? return numbers

#定义写入文件方法

def writejson(file_name,nums):

? ? with open (file_name,"w") as file_obj:

? ? ? ? json.dump(nums,file_obj)

? ? ? ? print "写入json文件:",nums

#第一步:创建一个本地的StreamingContext,并设置批处理周期为1s

sc=SparkContext("local[2]","flumeWordCount")

ssc=StreamingContext(sc,1)

#第二步:创建一个kafka连接

topic="streamingtopic"

brokers="hadoop0:9092"

#参数分别表示ssc连接名,列表形式显示的topic名称,brokers列表

directkafkaStream = KafkaUtils.createDirectStream(ssc,[topic],{"metadata.broker.list":brokers})

#第三步:数据处理&转换

#0,提取kafka数据的第一个字段为消息正文字段

lines = directkafkaStream.map(lambda x: x[1])

#1,定义检测方法

def attack_detect(i):

? ? username_error='Invalid user'

? ? username_correct='password check failed'

? ? username_password_correct='Accepted password for'

? ? user_quit='Received disconnect from'

? ? user_forcequit='Connection closed'

? ? failed_account=0

? ? correct_user_account=0

? ? correct_pass_account=0

? ? failed_user=[]

? ? correct_user=[]

? ? correct_pass=[]

? ? failed_ipaddr=[]

? ? correct_ipaddr=[]

? ? correct_pass_ipaddr=[]

? ? alert=True? ??

? ? if username_error in i:

? ? ? ? print username_error

? ? ? ? failed_account += 1

? ? ? ? failed_user.append(i.split(': ')[1].split()[2])

? ? ? ? failed_ipaddr.append(i.split(': ')[1].split()[4])

? ? ? ? #print failed_account

? ? if username_correct in i:

? ? ? ? #print username_correct

? ? ? ? correct_user_account += 1

? ? ? ? correct_user.append(i.split(': ')[1].split('(')[1].strip(')').strip(')\n'))

? ? if username_password_correct in i:

? ? ? ? #print username_password_correct

? ? ? ? correct_pass_account += 1

? ? ? ? correct_pass.append(i.split(': ')[1].split()[3])

? ? ? ? correct_pass_ipaddr.append(i.split(': ')[1].split()[5])

? ? if failed_account > 5 and alert:

? ? ? ? #print 'exists ssh enumrate'

? ? ? ? alert=False

? ? total_count=failed_account+correct_user_account+correct_pass_account

? ? #记录登陆失败攻击源IP地址和尝试次数

? ? failed_ipaddr_count=Counter(failed_ipaddr)

? ? failed_ipaddr_dict=dict(failed_ipaddr_count)

? ? #记录登陆成功攻击源IP地址和尝试次数

? ? correct_pass_ipaddr_count=Counter(correct_pass_ipaddr)

? ? correct_pass_ipaddr_dict=dict(correct_pass_ipaddr_count)

? ? #记录登陆失败用户名和次数

? ? failed_user_count=Counter(failed_user)

? ? failed_user_dict=dict(failed_user_count)

? ? #记录登陆失败用户名正确和次数

? ? correct_user_count=Counter(correct_user)

? ? correct_user_dict=dict(correct_user_count)

? ? #记录登陆成功用户名和次数

? ? correct_pass_count=Counter(correct_pass)

? ? correct_pass_dict=dict(correct_pass_count)

? ? #这里将处理的数据以字典的形式保存到json文件中,每次从json文件中读取变量值并跟处理的结果进行累加

? ? nums=[{"total_count":total_count,"failed_account":failed_account,"correct_user_account":correct_user_account,"correct_pass_account":correct_pass_account,"failed_ipaddr_count":failed_ipaddr_count,"failed_ipaddr_dict":failed_ipaddr_dict,"correct_pass_ipadd_count":correct_pass_ipaddr_count,"correct_pass_dict":correct_pass_dict,"correct_pass_ipaddr_dict":correct_pass_ipaddr_dict,"failed_user_count":failed_user_count,"failed_user_dict":failed_user_dict,"correct_user_count":correct_user_count,"correct_user_dict":correct_user_dict}]

? ? rs_old = readjson(destname)

? ? for i in nums:

? ? ? ? for j in rs_old:

? ? ? ? ? ? for k,v in j.items():

? ? ? ? ? ? ? ? if isinstance(v,dict):

? ? ? ? ? ? ? ? ? ? for m,n in v.items():

? ? ? ? ? ? ? ? ? ? ? ? try:

? ? ? ? ? ? ? ? ? ? ? ? ? ? i[k][m] = i[k][m] + j[k][m]

? ? ? ? ? ? ? ? ? ? ? ? except KeyError as e:

? ? ? ? ? ? ? ? ? ? ? ? ? ? i[k][m] = j[k][m]

? ? ? ? ? ? ? ? else:

? ? ? ? ? ? ? ? ? ? i[k] = i[k] + j[k]

? ? writejson(destname,nums)

#第四步:数据输出,这里选择打印出去

pairs=lines.map(lambda x:attack_detect(x))

pairs.pprint()

#第五步:开始sparkstreaming

ssc.start()

ssc.awaitTermination()

5. 启动各个组件

1)先启动zookeeper和kafka

?./zkServer.sh start

./bin/kafka-server-start.sh $KAFKA_HOME/config/server.properties

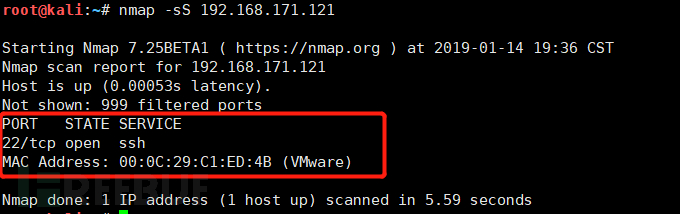

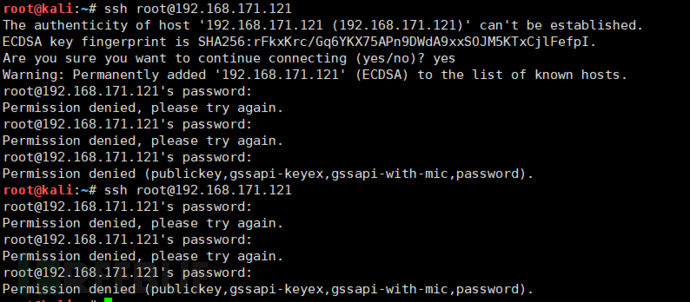

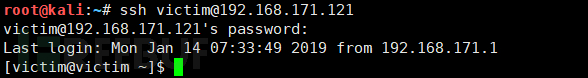

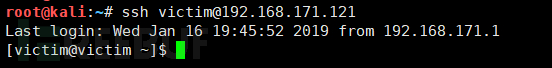

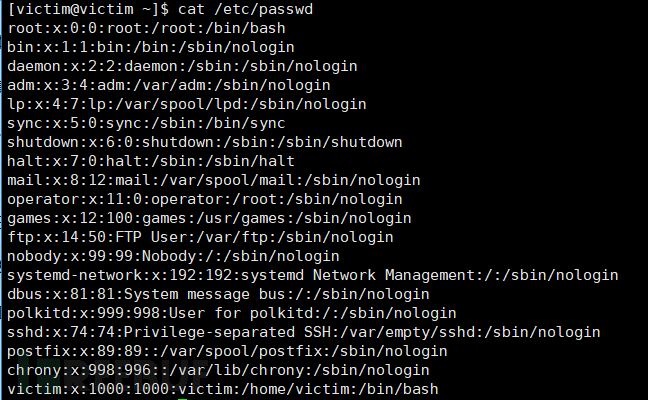

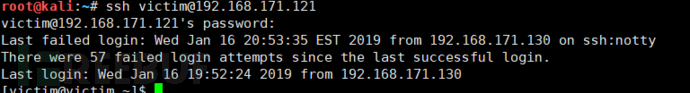

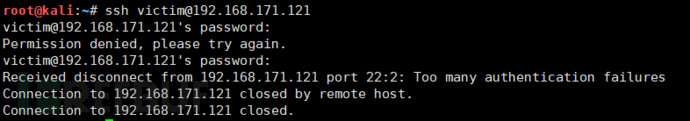

ssh victim@192.168.171.121? 输入密码后正常登陆:

ssh victim@192.168.171.121? 输入密码后正常登陆:

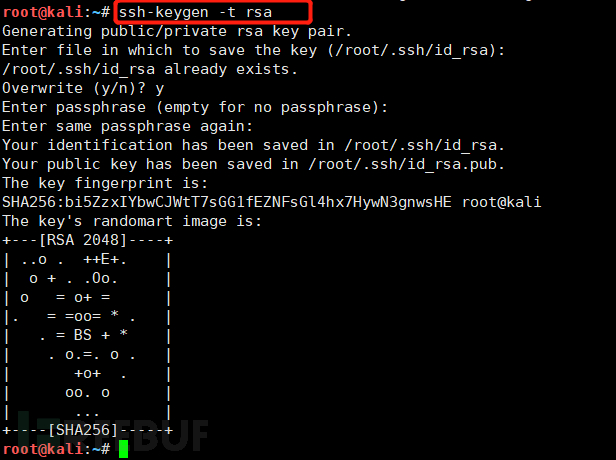

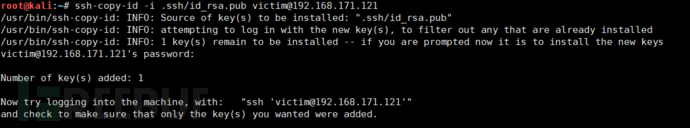

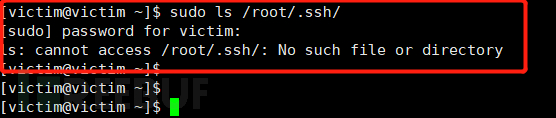

3.2)将生成的公钥信息传到受害主机上

3.2)将生成的公钥信息传到受害主机上

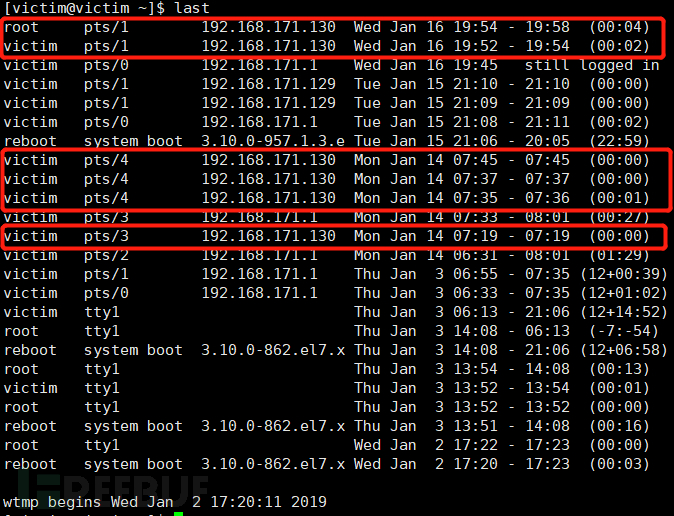

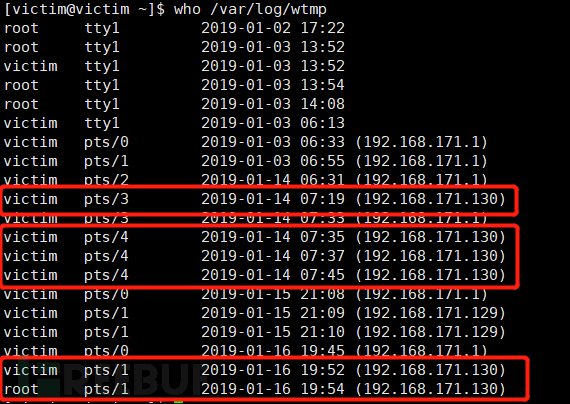

last 命令效果等同于 who /var/log/wtmp。

last 命令效果等同于 who /var/log/wtmp。

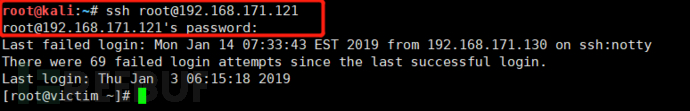

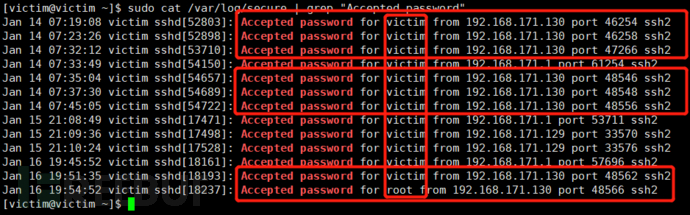

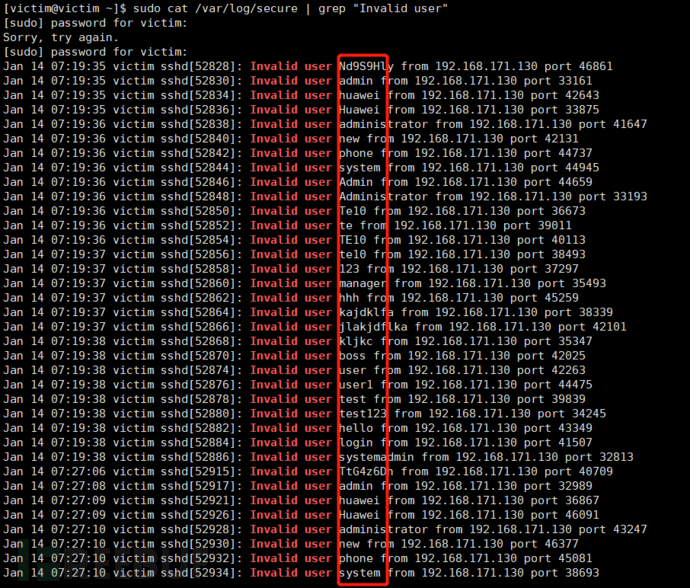

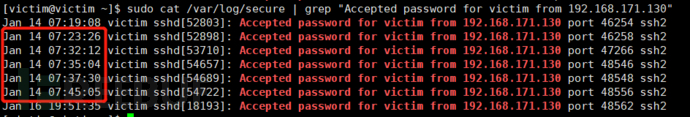

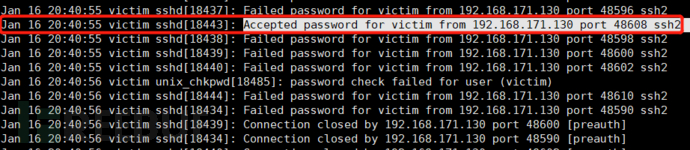

cat /var/log/secure | grep "Accepted password for victim from 192.168.171.130" 记录登陆成功的时间点然后判断是否跟暴力破解的时间段一致,如果一致则表示该账户是被爆破成功登陆。或者直接找管理员确认登陆信息是否正常。

cat /var/log/secure | grep "Accepted password for victim from 192.168.171.130" 记录登陆成功的时间点然后判断是否跟暴力破解的时间段一致,如果一致则表示该账户是被爆破成功登陆。或者直接找管理员确认登陆信息是否正常。

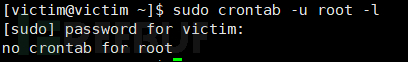

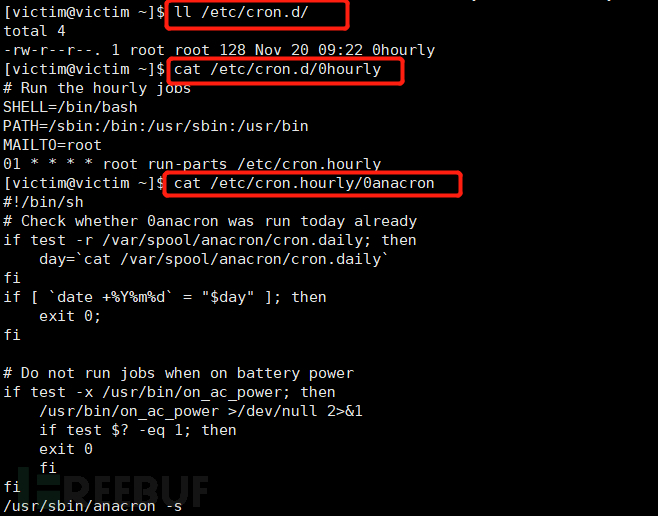

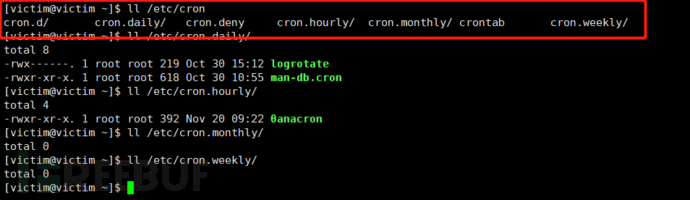

3)查看/etc/cron.d/文件夹中是否存在文件

3)查看/etc/cron.d/文件夹中是否存在文件

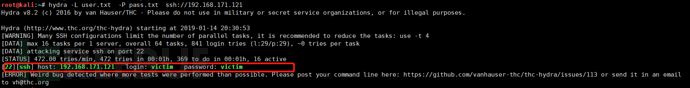

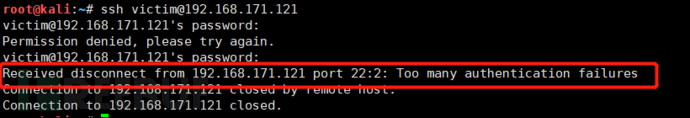

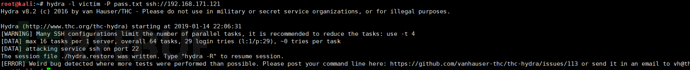

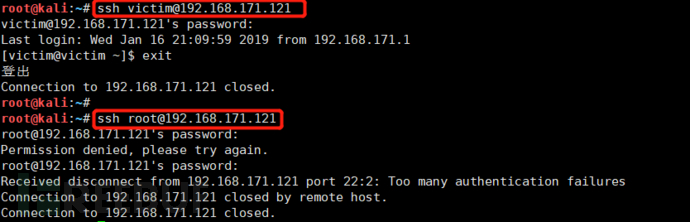

再次使用hydra尝试爆破ssh用户名密码。

再次使用hydra尝试爆破ssh用户名密码。

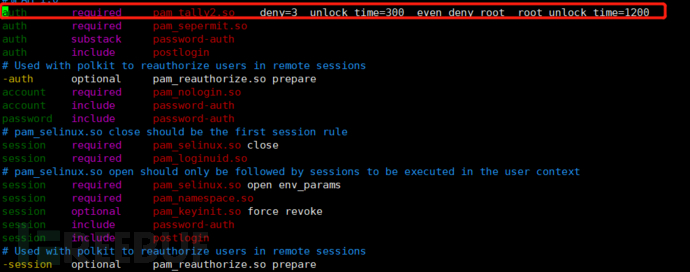

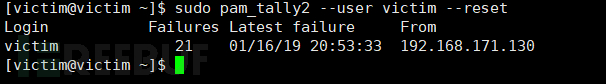

增加如上所示一条记录该条记录,表示登陆失败超过三次后就锁定300秒,root账户如果三次尝试后也不行将被锁定1200秒。

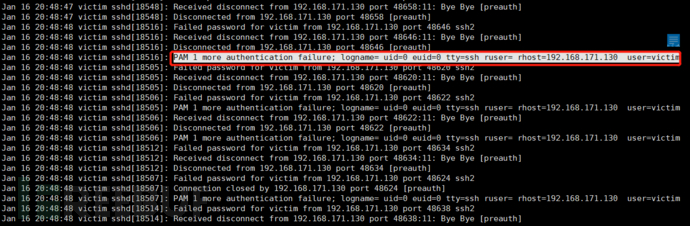

增加如上所示一条记录该条记录,表示登陆失败超过三次后就锁定300秒,root账户如果三次尝试后也不行将被锁定1200秒。 发现无法成功爆破查看secure日志:

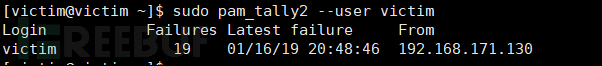

发现无法成功爆破查看secure日志: 日志中显示victim账户已经被锁定。

日志中显示victim账户已经被锁定。 这时候尝试输入正确密码尝试登陆:

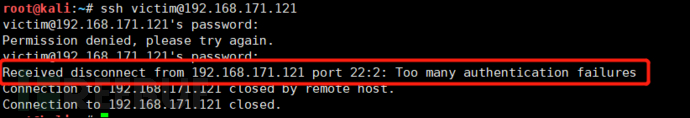

这时候尝试输入正确密码尝试登陆:

再次尝试登陆victim账户:

再次尝试登陆victim账户:

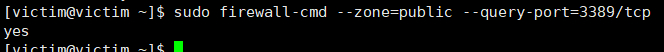

提示yes表示成功添加

提示yes表示成功添加

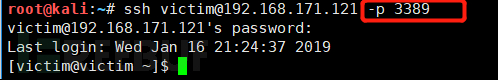

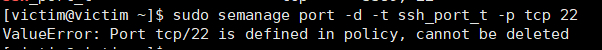

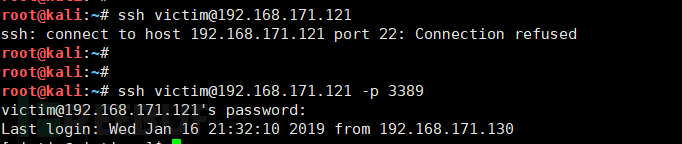

4.4)重启sshd服务然后尝试用22端口连接victim主机发现是无法连接的使用3389端口是可以的

4.4)重启sshd服务然后尝试用22端口连接victim主机发现是无法连接的使用3389端口是可以的

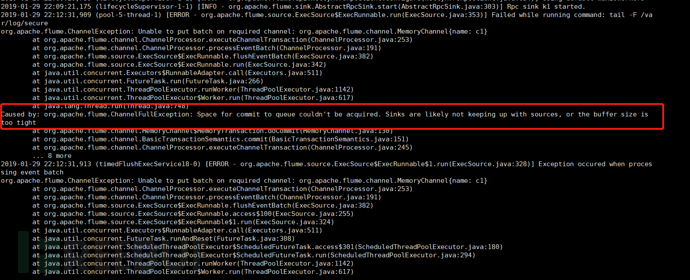

注意:这里在配置channels选项的时候,增加了下面两个条目:

注意:这里在配置channels选项的时候,增加了下面两个条目:

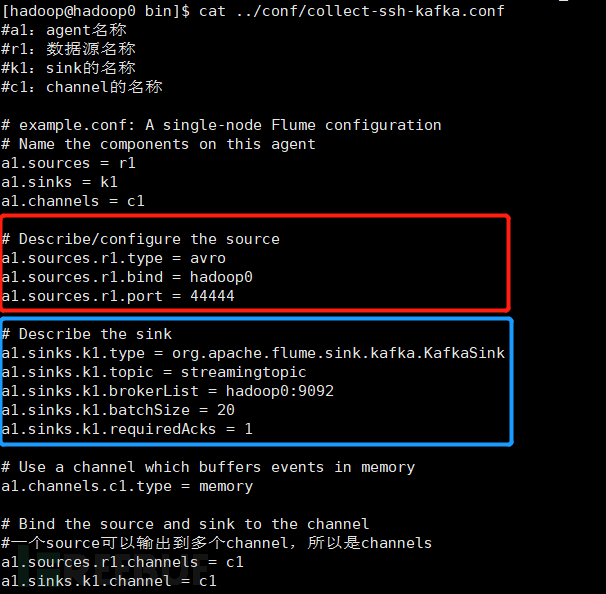

3. observer上的kafka、zookeeper配置

3. observer上的kafka、zookeeper配置