《Foundations of Cryptography》chapter 1 Introduction

原文教材:《Foundations of Cryptography》

? ? ? ? ? ? ? ? ? ? ?Goldreich O. Foundations of cryptography: volume 1, basic tools[M]. Cambridge university press, 2007.

? ? ? ? ? ? ? ? ? ??Goldreich O. Foundations of cryptography: volume 2, basic applications[M]. Cambridge university press, 2009.

第一章主要内容小结:

1.1 Cryptography:Main Topics

? ? ? ? 密码学主要讨论的是什么?从古代以来密码学讨论的是如何在一个不安全信道上安全的交换信息(不安全信道:至少存在窃听器)。然而,自从1970年后,设计不可否认的数字签名,具有容错能力的协议等也被加入到了密码学考虑的范畴中,如何设计一个能够抵抗恶意参与者滥用的协议,也成为了密码学研究的内容之一。

1.1.1 Encryption Scheme

? ? ? ? 传统的密码学主要研究内容为:在不安全的媒介上进行秘密的通信,该媒介(信道)上存在窃听器。传统的加密协议包括:加密算法给与发送者(sender)使用,解密算法给与接收者(receiver)使用。为了实现安全通信的目的,解密算法一般掌握一些窃听者不知道的参数(parameters)、辅助输入(auxiliary inputs)信息。(一般说是解密密钥)

为了评估一个加密协议的安全性常用的有两种方法:

? ? ? ? ?1. 经典方法:信息论安全、完美保密(information-theoretic/perfect security), 如果密文包括明文的信息,则认为是不安全的。

? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ?主要实现方法为“一次一密”, 要求密钥长度大于等于被加密明文长度。

? ? ? ? ?2.现代方法:基于计算复杂度的描述方法,不论密文是否包含明文信息,主要在于该信息是否能被有效的提取出来。

? ? ? ? ? ? ? ? ? ? ? ? ? ? ? 现代方法允许一些不能在信息论描述下的构造与原语存在,例如,公钥加密协议与对称加密的区别。

1.1.2 Pseudorandom Generators

? ? ? ? 伪随机数生成器领域中一个重要的结果:

? ? ? ? ? ? ? ?伪随机数生成器存在当且仅当单向函数存在。

1.1.3 Digital Signature

? ? ? ? 数字签名被归于密码学研究范畴后,放宽了密码学的范围,从具体的秘密通信问题到多种存在不诚实敌手的问题。

? ? ? ? 此处该书作者做如下说明:

? ? ? ? ? ? ? ?加密协议:维护秘密通信安全,共有两个参与方,窃听者被考虑是一个外部、不诚实的参与方。

? ? ? ? ? ? ? ?消息验证码:保护窃听者不能修改两个参与方的通信内容。

? ? ? ? ? ? ? ?数字签名:签名者绑定自己的身份,对于系统中的所有参与者,伪造者被设定为内部不诚实的参与方。

? ? ? ?因此,密码学是研究关于人们期望限制不诚实参与方能力作用的问题,也可以被抽象成容错(密码)协议。

1.1.4 Fault-Tolerant Protocols and Zero-knowledge Proofs

? ? ? ? (1)同时发生的问题(同时承诺)Simultaneity Problem

? ? ? ? ? ? ? ? ? 两个参与方如何安全的同时交换各自的秘密信息?

? ? ? ? ? ? ? ? ? 解决方法:

? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ?方法一:设置一个外部的积极参与者(此时所有内容参与者都是诚实的)帮助参与方交换秘密信息。

? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ?方法二:设置一个完全可信的第三方,但是这种参与者往往不存在。

? ? ? ? (2)使用协议来实现函数功能与可信第三方

? ? ? ? ? ? ? ? ? ?该协议必须要满足的2点:

? ? ? ? ? ? ? ? ? ? ? ? ? ? 第一:隐私性,任何参与方不能获得其他参与者的输入信息,除了其自行从函数结果值推测的内容。

? ? ? ? ? ? ? ? ? ? ? ? ? ? 第二:鲁棒性,任何参与方都不能影响结果值,除了其可以对自己的输入产生影响与干预。

? ? ? ?(3)零知识证明作为一种范式

? ? ? ? ? ? ? ? ?零知识证明是构建密码协议中的一个重要工具。

1.2 背景知识与常用概率

1.3 计算模型

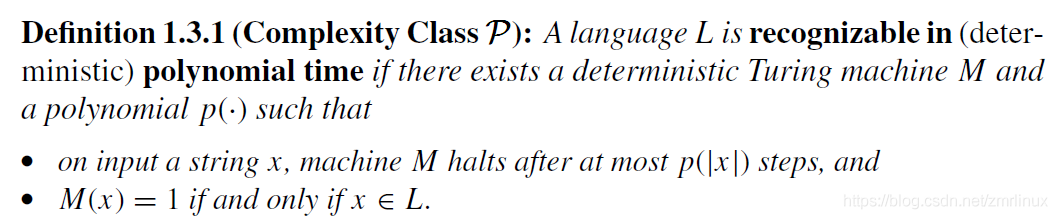

"P"问题:

? ? ? ? ? ? ? ? ? ? ? ? ? ? ?

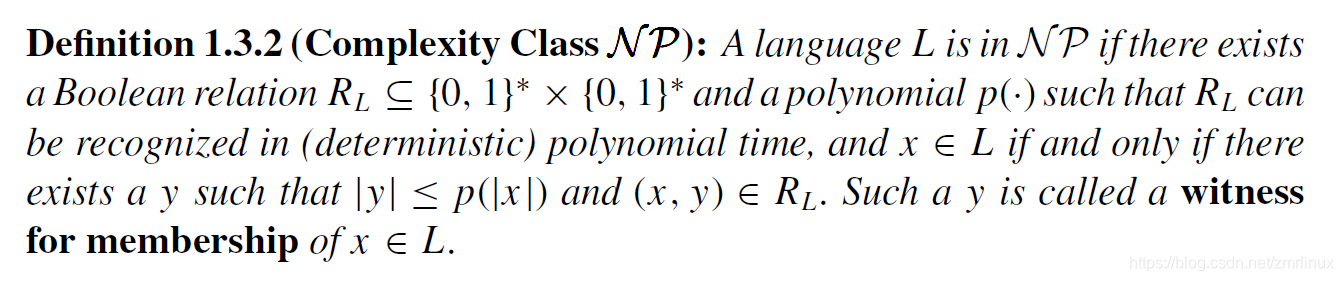

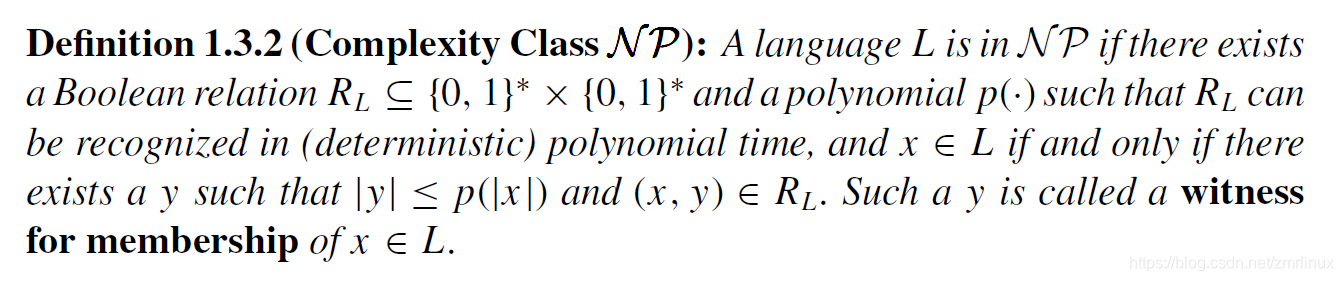

“NP”问题:

? ? ? ? ? ? ? ? ? ? ? ? ? ?

?

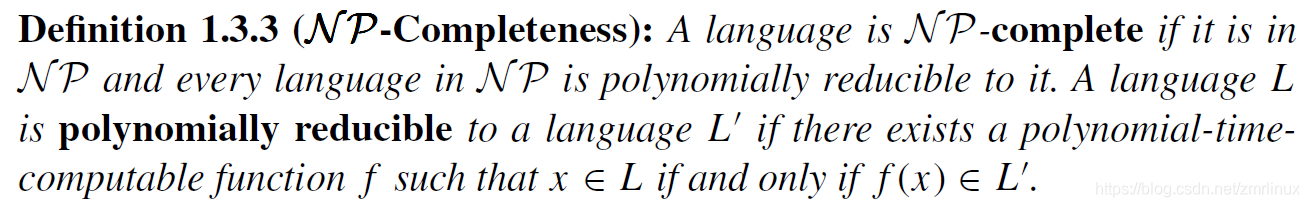

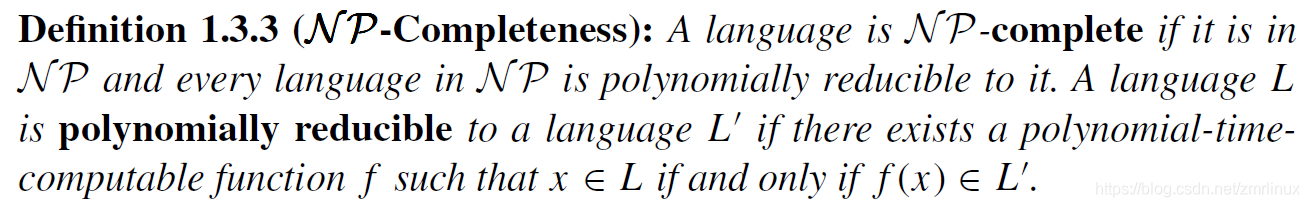

“NP完全”问题:

? ? ? ? ? ? ? ? ? ? ? ? ? ?

?

?

?

单词注释:

attempt:试图? ? ? wire-tapper:窃听器? ?evaluating:评估? ?properly:适当地? ?

drastic:<adj> 激烈的? consequently: 结果是? ? seldom: <adj> 稀少

treatment<n> 处理? ingredients:<a/n> 原料? ? precise:精确的

mutual<adj> 共同,互相的? simultaneous<adj> 同时的

deduce 推论? ?with respect to : 关于,至于? ?coalition:<n> 联合

Nevertheless: 然而? ?foregoing statement:前面描述的

?

?

?

?

cs